捕获时间

2008-10-15

病毒摘要

该样本是使用“Delphi”编写的蠕虫程序,由微点主动防御软件自动捕获,采用“UPX”加壳方式试图躲避特征码扫描,加壳后长度为“15,876 字节”,图标为 ,使用“exe”扩展名,通过“网页木马”、“移动存储介质”、“压缩包感染”、“ 局域网传播”等途径植入用户计算机,运行后下载其他木马程序到本地运行。

,使用“exe”扩展名,通过“网页木马”、“移动存储介质”、“压缩包感染”、“ 局域网传播”等途径植入用户计算机,运行后下载其他木马程序到本地运行。

感染对象

Windows 2000/Windows XP/Windows 2003

传播途径

网页木马、文件捆绑

防范措施

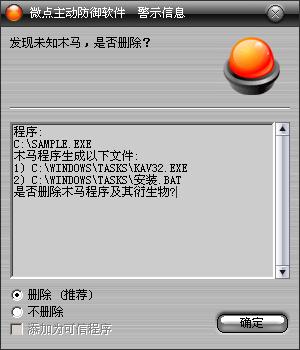

已安装使用微点主动防御软件的用户,无须任何设置,微点主动防御将自动保护您的系统免受该病毒的入侵和破坏。无论您是否已经升级到最新版本,微点主动防御都能够有效清除该病毒。如果您没有将微点主动防御软件升级到最新版,微点主动防御软件在发现该病毒后将报警提示您发现“未知木马”,请直接选择删除处理(如图1);

图1 主动防御自动捕获未知病毒(未升级)

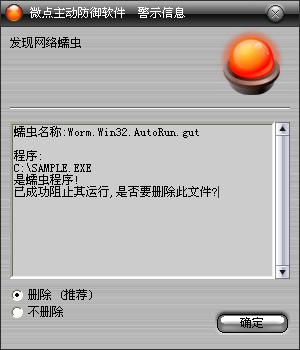

如果您已经将微点主动防御软件升级到最新版本,微点将报警提示您发现"Worm.Win32.AutoRun.gut”,请直接选择删除(如图2)。

图2 升级后截获已知病毒

对于未使用微点主动防御软件的用户,微点反病毒专家建议:

1、不要在不明站点下载非官方版本的软件进行安装,避免病毒通过捆绑的方式进入您的系统。

2、建议关闭U盘自动播放,具体操作步骤:开始->运行->gpedit.msc->计算机配置->管理模板->系统->在右侧找到"关闭自动播放"->双击->选择"已启用"。

3、尽快将您的杀毒软件特征库升级到最新版本进行查杀,并开启防火墙拦截网络异常访问,如依然有异常情况请注意及时与专业的安全软件厂商联系获取技术支持。

4、开启windows自动更新,及时打好漏洞补丁。

病毒分析

该样本程序被执行后,拷贝自身到目录%systemroot%\Tasks\下并重命名为“kav32.exe”,使用批处理启动自身;在同一目录下释放脚本文件“pig.vbs” ,动态库文件“wsock32.dll”以及“安装.bat”,其中“pig.vbs”的内容如下:

| |

On Error Resume Next

Set rs=createObject("Wscript.shell")

rs.run "%windir%\Tasks\kav32.exe",0 |

|

修改如下注册表健值使得开机自启动,后调用批处理执行自删除。

| |

项:

HKLM\SOFTWARE\Microsoft\ActiveSetup\InstalledComponents\{H8I22RB03-AB-B70-7-11d2-9CBD-0O00FS7AH6-9E2121BHJLK}\

键值:stubpath

指向数据:%windir%\Tasks\pig.vbs |

|

病毒程序“kav32.exe”运行后,执行以下动作

遍历进程查找如下进程,如存在则强制结束:

| |

360tray.exe

Iparmor.exe

WEBSCANX.EXE

TBSCAN.EXE

TrojanHunter.exe

THGUARD.EXE

FWMon.exe

mmsk.exe

vptray.exe |

|

查找窗口名为如下字符的窗口,通过向其发送相关消息使其关闭。

| |

专杀

监视

监控

后门

拦截

杀毒

Worm

卡巴斯基

超级巡警

江民

离线升级包

金山

nod32

process

进程

进 程

检测

防火墙

主动防御

微点

瑞星

狙剑

上报

系统安全

绿鹰

安全卫士

举报

举 报 |

|

感染以“html”,“htm”,“asp”,“aspx”,“php”,“jsp”扩展名文件;删除以“gho”扩展名的文件防止通过ghost进行系统恢复。

以当前机器的IP地址为参考,以“administrator”为用户名对局域网中其他机器进行密码猜解。如果成功则复制病毒副本“kav32.exe”到对方机器的共享“C”、“D”、“E”、“F”盘中,使用“at命令”等待“1分钟”后执行病毒拷贝,如果执行失败再次调用此命令等待“2分钟”后执行。

病毒猜解的密码字典如下:

| |

xp

home

love

123

nn

root

administrator

test

admin

guest

alex

user

game

123456movie

time

yeah

money

xpuser

hack

enter

new

password

111

123456

qwerty

test

abc123

memory

12345678

bbbbbb

88888

caonima

5201314

1314520

asdfgh

alex

angel

null

asdf

baby

woaini

movie |

|

通过查找%ProgramFiles%的环境变量获得“winrar”安装路径,遍历所有分区下的“.rar”,“.zip”,“.tgz”,“.cab”,“.tar”文件,后台调用“winrar”程序,执行命令“\RAR.exe -ep a ”把病毒副本“安装.bat”压缩进压缩包,诱使用户点击。

查找hosts文件写入如下数据:

| |

127.0.0.1 www.360.cn

127.0.0.1 www.360safe.cn

127.0.0.1 www.360safe.com

127.0.0.1 www.chinakv.com

127.0.0.1 www.rising.com.cn

127.0.0.1 rising.com.cn

127.0.0.1 dl.jiangmin.com

127.0.0.1 jiangmin.co

127.0.0.1 www.jiangmin.com 203.208.37.99 www.duba.net

127.0.0.1 www.eset.com.cn

127.0.0.1 www.nod32.com 203.208.37.99 shadu.duba.net 203.208.37.99 union.kingsoft.com

127.0.0.1 www.kaspersky.com.cn

127.0.0.1 kaspersky.com.cn

127.0.0.1 www.kaspersky.com

127.0.0.1 60.210.176.251

127.0.0.1 www.cnnod32.cn

127.0.0.1 www.lanniao.org

127.0.0.1 www.nod32club.com

127.0.0.1 www.dswlab.com

127.0.0.1 bbs.sucop.com

127.0.0.1 www.virustotal.com

127.0.0.1 tool.ikaka.c

127.0.0.0 360.qihoo.com

127.0.0.1 qihoo.com

127.0.0.1 www.qihoo.com

127.0.0.1 www.qihoo.cn

127.0.0.1 124.40.51.17

127.0.0.1 58.17.236.92 |

|

遍历各磁盘查看是否有“autorun.inf”文件,如果有将其删除并写入新的“autorun.inf”,创建“recycle.{645FF040-5081-101B-9F08-00AA002F954E}”文件夹,在该文件夹内写入病毒副本“kav32.exe”,设置上述文件为“只读”、“系统”、“隐藏”属性。

遍历所有文件夹并且将“%systemroot%\Tasks\wsock32.dll ”复制到每个文件夹下,设其属性为“隐藏”,当该文件夹下的PE文件调用系统wsock32.dll导出函数时,会首先调用同文件夹下的wsock32.dll,联网下载病毒程序。