捕获时间

2008-11-03

病毒摘要

该样本是使用“ Delphi”编写的木马,由微点主动防御软件自动捕获,采用“Upack”加壳方式试图躲避特征码扫描,加壳后长度为“129,665 字节”,图标为 ,使用“exe”扩展名,通过“网页木马”、“文件捆绑”等途径植入用户计算机,运行后下载灰鸽子等木马程序到本地运行。

,使用“exe”扩展名,通过“网页木马”、“文件捆绑”等途径植入用户计算机,运行后下载灰鸽子等木马程序到本地运行。

感染对象

Windows 2000/Windows XP/Windows 2003

传播途径

网页木马、文件捆绑

防范措施

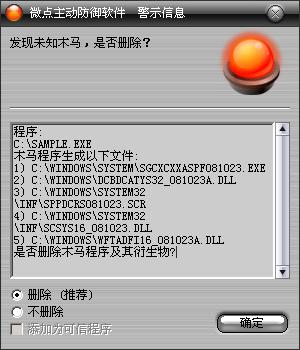

已安装使用微点主动防御软件的用户,无须任何设置,微点主动防御将自动保护您的系统免受该病毒的入侵和破坏。无论您是否已经升级到最新版本,微点主动防御都能够有效清除该病毒。如果您没有将微点主动防御软件升级到最新版,微点主动防御软件在发现该病毒后将报警提示您发现“未知木马”,请直接选择删除处理(如图1);

图1 主动防御自动捕获未知病毒(未升级)

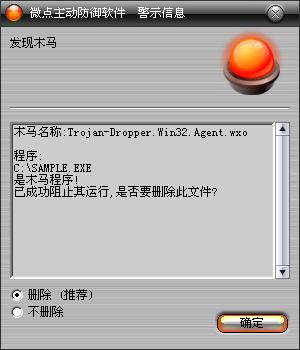

如果您已经将微点主动防御软件升级到最新版本,微点将报警提示您发现"Trojan-Dropper.Win32.Agent.wxo”,请直接选择删除(如图2)。

图2 升级后截获已知病毒

对于未使用微点主动防御软件的用户,微点反病毒专家建议:

1、不要在不明站点下载非官方版本的软件进行安装,避免病毒通过捆绑的方式进入您的系统。

2、尽快将您的杀毒软件特征库升级到最新版本进行查杀,并开启防火墙拦截网络异常访问,如依然有异常情况请注意及时与专业的安全软件厂商联系获取技术支持。

3、开启windows自动更新,及时打好漏洞补丁。

病毒分析

该样本程序被执行后,在%SystemRoot%\system32\目录下建立文件夹inf,并拷贝%SystemRoot%\system32\目录下的“rundll32.exe”到inf目录下重命名为“svchoct.exe”,并拷贝自身为“sppdcrs080921.scr”、释放“scsys16_080921.dll”;在%Windir%目录下,释放病毒文件“dcbdcatys32_081023a.dll”、“wftadfi16_081023a.dll”,并创建配置文件“tawisys.ini”存放所有衍生的病毒路径与版本信息;拷贝自身到%SystemRoot%\system\目录下,名称为“sgcxcxxaspf081023.exe”,添加注册表启动项目使用“rundll32.exe”加载病毒“wftadfi16_081023a.dll”文件:

| |

项:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer\run

健值:mainyust

指向数据:C:\\WINDOWS\\system32\\inf\\svchoct.exe C:\\WINDOWS\\

wftadfi16_081023a.dll tan16d |

|

“wftadfi16_081023a.dll”文件注入到进程“svchoct.exe”中,定时检测创建“tawisys.ini”配置文件的木马衍生物,并执行调用其中的相关木马文件,相关木马调用后,检测是否存在“IEXPLORE.EXE”进程, 一旦不存在便隐藏运行,然后将其打开,申请内存空间注入“dcbdcatys32_081023a.dll”文件代码,执行远程线程将代码作为“IEXPLORE.EXE”进程的一个线程运行,该线程运行后等待联接到下面木马服务器下载指定的木马并运行:

| |

http ://221.***.2.202/list.htm?frandom=1**1

http ://221.***.2.221/bawang/myself.exe?frandom=7**9 |

|

程序还查找以下键值判断系统是否存在IE保护工具,并将自身写入白名单

| |

Software\Baidu\BaiduBar\WhiteList

Software\Microsoft\Internet Explorer\New Windows\Allow

Software\Microsoft\Protected Storage System Provider

\Software\Microsoft\Internet Explorer\New Windows\Allow

Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\

Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\EscDomains\

\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\

\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\EscDomains\

Software\Google\NavClient\1.1\whitelist |

|

查找江民和卡巴斯基病毒警告窗口,发现则发送消息WM_CLOSE关闭窗口或自动点击窗口中的"是"按钮来逃避杀毒软件查杀安全警告窗口,尝试将自身注册至Browser Helper Objects:

| |

SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\BrowserHelper Objects\

{F1FABE79-25FC-46de-8C5A-2C6DB9D64333} |

|

尝试在进程中查找并使用ntsd –c q –p此参数命令关闭以下进程:

RUNIEP.EXE

KRegEx.exe

KVXP.kxp

360tray.exe

RSTray.exe

并调用批处理“mylas3tecj.bat”,达到自我删除的效果。