捕获时间

2008-12-2

病毒摘要

该样本是使用“Delphi”编写的下载器,由微点主动防御软件自动捕获,未加壳,长度为“86,421 字节”,图标为 ,病毒扩展名为“exe”,主要通过“网页木马”、“文件捆绑”等方式传播,病毒主要从网络下载木马至本地运行。

,病毒扩展名为“exe”,主要通过“网页木马”、“文件捆绑”等方式传播,病毒主要从网络下载木马至本地运行。

感染对象

Windows 2000/Windows XP/Windows 2003

传播途径

网页木马、文件捆绑

防范措施

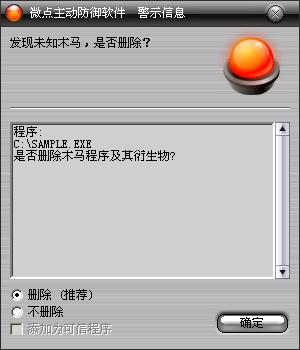

已安装使用微点主动防御软件的用户,无须任何设置,微点主动防御将自动保护您的系统免受该病毒的入侵和破坏。无论您是否已经升级到最新版本,微点主动防御都能够有效清除该病毒。如果您没有将微点主动防御软件升级到最新版,微点主动防御软件在发现该病毒后将报警提示您发现“未知木马”,请直接选择删除处理(如图1);

图1 主动防御自动捕获未知病毒(未升级)

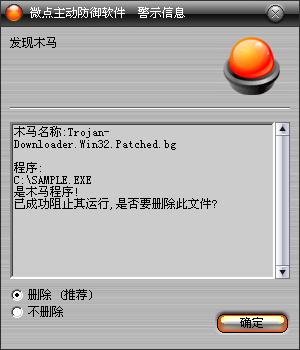

如果您已经将微点主动防御软件升级到最新版本,微点将报警提示您发现"Trojan-Downloader.Win32.Patched.bg”,请直接选择删除(如图2)。

图2 升级后截获已知病毒

对于未使用微点主动防御软件的用户,微点反病毒专家建议:

1、不要在不明站点下载非官方版本的软件进行安装,避免病毒通过捆绑的方式进入您的系统。

2、尽快将您的杀毒软件特征库升级到最新版本进行查杀,并开启防火墙拦截网络异常访问,如依然有异常情况请注意及时与专业的安全软件厂商联系获取技术支持。

3、开启windows自动更新,及时打好漏洞补丁。

病毒分析

该样本程序被执行后,访问网络下载文件“ http://dd7.te***l.info/not.exe ”,保存至“%SystemDrive%\not.exe”,并将其运行,修改系统“beep.sys”文件,成功后启动“Beep”服务实现对“Beep”服务的替换,驱动加载后恢复系统SSDT表,使部分安全软件的主动防御功能失效,达到自身保护的目的,成功后关闭此服务,恢复“beep.sys”文件。

修改注册表,设置隐藏文件,禁止Windows自动更新,禁止任务管理器,相关注册表项如下:

| |

项:“EY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL\”

键:“heckedValue”

数据:“0”

项:“HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System\”

键:“DisableTaskMgr”

数据:“0x00000001”

项:“HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System\”

键:“DisableWindowsUpdateAccess”

数据:“0x00000001” |

|

尝试将提权至“SeDebugPrivilege”遍历窗口,强制关闭包含以下字串进程:

冰刃

IceSword

杀软

SysCheck

瑞星

木马

绿鹰

卫士

AutoRun

System

遍历下列进程,发现则发送消息通信使其关闭:

360hotfix.exe

360rpt.exe

360Safe.exe

360safebox.exe

360tray.exe

adam.exe

AgentSvr.exe

AntiArp.exe

AppSvc32.exe

arvmon.exe

AutoGuarder.exe

autoruns.exe

avgrssvc.exe

AvMonitor.exe

avp.com

avp.exe

CCenter.exe

ccSvcHst.exe

FileDsty.exe

findt2005.exe

FTCleanerShell.exe

HijackThis.exe

IceSword.exe

iparmo.exe

Iparmor.exe

IsHelp.exe

isPwdSvc.exe

kabaload.exe

KaScrScn.SCR

KASMain.exe

KASTask.exe

KAV32.exe

KAVDX.exe

KAVPFW.exe

KAVSetup.exe

KAVStart.exe

killhidepid.exe

KISLnchr.exe

KMailMon.exe

KMFilter.exe

KPFW32.exe

KPFW32X.exe

KPFWSvc.exe

KRegEx.exe

KRepair.COM

KsLoader.exe

KVCenter.kxp

KvDetect.exe

kvfw.exe

KvfwMcl.exe

KVMonXP.kxp

KVMonXP_1.kxp

kvol.exe

kvolself.exe

KvReport.kxp

KVScan.kxp

KVSrvXP.exe

KVStub.kxp

kvupload.exe

kvwsc.exe

KvXP.kxp

KvXP_1.kxp

KWatch.exe

KWatch9x.exe

KWatchX.exe

loaddll.exe

MagicSet.exe

mcconsol.exe

mmqczj.exe

mmsk.exe

NAVSetup.exe

nod32krn.exe

nod32kui.exe

PFW.exe

PFWLiveUpdate.exe

QHSET.exe

QQDoctor.exe

Ras.exe

Rav.exe

RavCopy.exe

RavMon.exe

RavMonD.exe

RavStore.exe

RavStub.exe

ravt08.exe

RavTask.exe

RegClean.exe

rfwcfg.exe

RfwMain.exe

rfwolusr.exe

rfwProxy.exe

rfwsrv.exe

RsAgent.exe

Rsaupd.exe

RSTray.exe

runiep.exe

safebank.exe

safeboxTray.exe

safelive.exe

scan32.exe

shcfg32.exe

smartassistant.exe

SmartUp.exe

SREng.exe

SREngPS.exe

symlcsvc.exe

syscheck.exe

Syscheck2.exe

SysSafe.exe

ToolsUp.exe

TrojanDetector.exe

Trojanwall.exe

TrojDie.kxp

UIHost.exe

UmxAgent.exe

UmxAttachment.exe

UmxCfg.exe

UmxFwHlp.exe

UmxPol.exe

UpLive.exe

WoptiClean.exe

zxsweep.exe

修复工具.exe

关闭后修改注册表对其进程映像劫持至“ntsd -d”。

将自身复制至系统目录“%SystemRoot%\System32”文件夹内,重命名为“s.exe”, 利用SetFileAttributes函数将自身属性设置为“隐藏”、“系统”,以参数“s”启动“s.exe”。

释放批处理文件“SiGou.bat”至目录“%Temp%”并执行,实现自删除,批处理如下:

| |

@EchO Off

:GouGou

dEL "C:\Documents and Settings\Administrator\桌面\Trojan-Downloader.Win32.Patched.exe" /A

if eXiSt "C:\Documents and Settings\Administrator\桌面\Trojan-Downloader.Win32.Patched.exe" GoTo GouGou

dEL %0 /a

CLs |

|

运行“svchost.exe”, 申请内存空间写入一段病毒代码,注入“svchost.exe”,修改注册表,删除用户安全模式,相关注册表如下:

| |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\{4D36E967-E325-11CE-BFC1-08002BE10318}

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\{4D36E967-E325-11CE-BFC1-08002BE10318} |

|

若主机未联网,样本将复制自身至“%SystemDrive%”目录,重命名为“s.exe”, 利用SetFileAttributes函数将自身属性设置为“隐藏”、“系统”,并设置“AutoRun.inf”,使用户双击系统盘后病毒启动,“AutoRun.inf”如下:

| |

[AutoRun]

Open=s.exe

Shell\Open=打开(&O)

Shell\Open\Command=s.exe

Shell\Open\Default=1

Shell\Explore=资源管理器(&X)

Shell\Explore\Command=s.exe |

|

下载的“not.exe”为一后门程序,可以对用户主机进行远程监控,文件盗取,密码窃取等恶意操作,会造成用户隐私泄露,计算机异常,系统损坏等严重后果。