捕获时间

2008-12-6

病毒摘要

该样本是使用VC编写的后门程序,由微点主动防御软件自动捕获,未加壳,样本文件长度为“292,098 字节”,图标为“ ”,使用“exe”扩展名,通过“网页木马”、“文件捆绑”等途径植入用户计算机,病毒捆绑了一款黑客工具和一款远控后门,并利用黑客工具声称过卡巴、360保险箱、瑞星、金山等主流杀软的功能诱惑相关产业人员及爱好者下载运行,主要用于窃取用户资料及隐私作为远控后门使用。

”,使用“exe”扩展名,通过“网页木马”、“文件捆绑”等途径植入用户计算机,病毒捆绑了一款黑客工具和一款远控后门,并利用黑客工具声称过卡巴、360保险箱、瑞星、金山等主流杀软的功能诱惑相关产业人员及爱好者下载运行,主要用于窃取用户资料及隐私作为远控后门使用。

感染对象

Windows 2000/Windows XP/Windows 2003

传播途径

网页木马、文件捆绑

防范措施

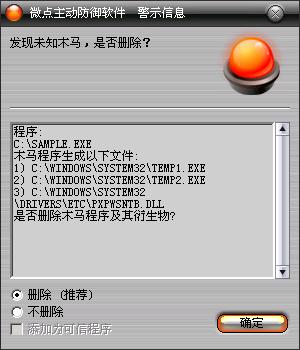

已安装使用微点主动防御软件的用户,无须任何设置,微点主动防御将自动保护您的系统免受该病毒的入侵和破坏。无论您是否已经升级到最新版本,微点主动防御都能够有效清除该病毒。如果您没有将微点主动防御软件升级到最新版,微点主动防御软件在发现该病毒后将报警提示您发现“未知木马”,请直接选择删除处理(如图1);

图1 主动防御自动捕获未知病毒(未升级)

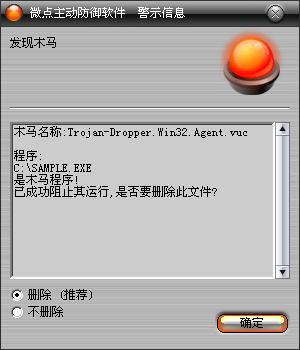

如果您已经将微点主动防御软件升级到最新版本,微点将报警提示您发现"Trojan-Dropper.Win32.Agent.vuc”,请直接选择删除(如图2)。

图2 升级后截获已知病毒

对于未使用微点主动防御软件的用户,微点反病毒专家建议:

1、不要在不明站点下载非官方版本的软件进行安装,避免病毒通过捆绑的方式进入您的系统。

2、尽快将您的杀毒软件特征库升级到最新版本进行查杀,并开启防火墙拦截网络异常访问,如依然有异常情况请注意及时与专业的安全软件厂商联系获取技术支持。

3、开启windows自动更新,及时打好漏洞补丁。

病毒分析

该样本被执行后,释放文件“tamp1.exe”至系统目录“%SystemRoot%\System32”,此文件为名为“过主动免杀壳 Beta 1.2” 的黑客工具,释放文件“tamp1.exe”至系统目录“%SystemRoot%\System32”,此文件是一款后门程序,随后将依次运行“tamp1.exe”和“tamp2.exe”。

“tamp1.exe”运行后,将出现标题为“过主动免杀壳 Beta 1.2 BY:倒霉蛋儿”的黑客工具界面,企图欺骗用户,隐藏其真正目的。“tamp2.exe”运行后,释放随机文件名动态库文件至“%SystemRoot%\System32\Drivers\etc”,修改注册表,将动态库文件注册为服务,使之随scvhost启动,相关注册表项如下:

| |

项:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\360安全卫士更新插件

键:Start

数据:SERVICE_AUTO_START

键:ImagePath

数据:%SystemRoot%\System32\svchost.exe -k netsvcs

键:DisplayName

数据:360安全卫士更新插件

项:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\360安全卫士更新插件\Parameters

键:ServiceDLL

数据:%SystemRoot%\system32\drivers\etc\u02YPrlu.dll |

|

运行“svchost.exe”, 申请内存空间写入一段病毒代码,注入“svchost.exe”,删除“tamp2.exe”,通过“svchost.exe”连接动态域名“4948197.3**2.org”读取后门种植者所设置的IP地址和端口号进行反向连接,连接成功后与黑客进行通讯,接受黑客的控制,使被病毒感染主机伦为傀儡主机,可使用远程进程管理,远程注册表操作,远程重启关机,文件上传下载,开启键盘记录监听等操作。