木马程序Trojan.Win32.Obfuscated.ukb

Trojan.Win32.Obfuscated.ukb

捕获时间

2008-12-16

病毒摘要

该样本是使用“VC ”编写的木马程序,由微点主动防御软件自动捕获,样本长度为“348,160 字节”,图标可能为以下图例中某一个但不仅限于,扩展名为“exe”,通过“网页挂马”、“诱骗用户点击”、“文件捆绑”等途径植入用户计算机。

“Obfuscate”系列木马,也称为“Swizzors”木马,从字面可看出此类木马特性:“欺骗”、“混淆”、“迷惑”,每次获取样本皆不相同,病毒的大小从几十K至上千K不等,图标可能为以下几例,且不同样本可能图标同色,但像素仍有细微差别:

此类病毒对安全类软件的特征码扫描有以往常规病毒难以企及的高效免杀性,针对各安全软件所提取的特征,病毒制造者也对病毒不断进行升级,甚至出现伪装成卸载程序的样本,对用户有极高的欺骗性,样本的主要目的是在用户上网同时弹出广告窗口。

感染对象

Windows 2000/Windows XP/Windows 2003

传播途径

诱骗用户点击、文件捆绑、网页挂马

防范措施

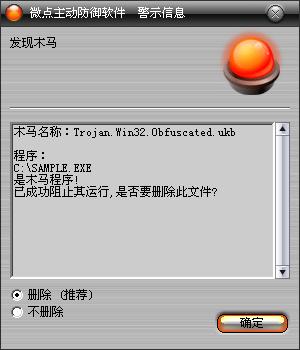

已安装使用微点主动防御软件的用户,无须任何设置,微点主动防御将自动保护您的系统免受该病毒的入侵和破坏。无论您是否已经升级到最新版本,微点主动防御都能够有效清除该病毒。如果您没有将微点主动防御软件升级到最新版,微点主动防御软件在发现该病毒后将报警提示您发现“未知间谍软件”,请直接选择删除处理(如图1);

图1 微点主动防御软件自动捕获未知病毒(未升级)

如果您已经将微点主动防御软件升级到最新版本,微点将报警提示您发现"Trojan.Win32.Obfuscated.ukb”,请直接选择删除(如图2)。

图2 微点主动防御软件升级后截获已知病毒

对于未使用微点主动防御软件的用户,微点反病毒专家建议:

1、不要在不明站点下载非官方版本的软件进行安装,避免病毒通过捆绑的方式进入您的系统。

2、尽快将您的杀毒软件特征库升级到最新版本进行查杀,并开启防火墙拦截网络异常访问,如依然有异常情况请注意及时与专业的安全软件厂商联系获取技术支持。

3、开启windows自动更新,及时打好漏洞补丁。

病毒分析

该样本被执行后,将以挂起方式隐藏启动IE浏览器进程“IEXPLORE.EXE”,申请空间将自身代码写入,“IEXPLORE.EXE”启动后,将访问网络地址:

| |

| http://w5**4.nb.*****domain*****up.com/bins/int/9kgen_up.int?fxp=893******9434ef3b2736289e*****daf92a95c8b7d9e1a*****1e58462a62*****9eb47 |

|

站点将返回大量加密数据,“IEXPLORE.EXE”将计算机所在地域信息发送至:

| |

| http://***.host-domain*****up.com/abt?udata=DELAFFID:5.34www:173****791: People's Republic of China:program_started:70a43c*****7549c |

|

站点将返回地域相对应的广告数据,通过底层磁盘读写,在系统目录“%Temp%”下生成文件“sta1.exe”并启动。

“sta1.exe”启动后继续在IE浏览器进程“IEXPLORE.EXE”中申请空间将自身代码写入,“IEXPLORE.EXE”将删除下列注册表键值:

| |

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\goaeet

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\abtu

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\flapphone |

|

复制“sta1.exe”至目录“%APPDATA%\ 4 hold\”,并重命名为“Start Download.exe”,修改注册,将“Start Download.exe”注册为自启动项,相关注册表如下:

| |

键:“HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run”

值:“flapphone”

数据:“C:\DOCUME~1\ADMINI~1\APPLIC~1\4HOLD~1\Start Download.exe” |

|

“IEXPLORE.EXE”访问网络地址:

| |

| http://a*****.nb.*****domain*****up.com/bins/int/tp_map16.int?fxp=0ea*****8edbe02835ebcc5*****940810ff961*****36363219c9c92f*****2211a3978” |

|

站点返回大量加密数据,通过底层磁盘读写,在目录“%APPDATA%\ 4 hold\”下生成随机文件名文件“ulytwhhn.exe”并运行。“ulytwhhn.exe”运行后启动后继续在IE浏览器进程“IEXPLORE.EXE”中申请空间将自身代码写入。

“IEXPLORE.EXE”访问网络地址:

| |

| http://l****.nb.*****domain*****up.com/bins/int/upd_admn.int?fxp=c64*****463fb28efd******be308d02a4cd8f1037*****6a0c27619151******3530a4e |

|

站点返回大量加密数据,通过底层磁盘读写,在目录“%APPDATA%\4 hold\”下生成文件“Surf Memo Part Axis.exe”,在目录“%APPDATA%\ Bind army eggs joy\”下生成文件“Lite Coal.exe”,修改注册表,将“Lite Coal.exe”设置为自启动项,“Lite Coal.exe”运行后启动后继续在IE浏览器进程“IEXPLORE.EXE”中申请空间将自身代码写入。相关注册如下:

| |

键:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

值:eggs joy math type

数据:C:\Documents and Settings\All Users\Application Data\Bind army eggs joy\Lite Coal.exe |

|

“IEXPLORE.EXE”访问网络地址:

| |

| http://N*****.nb.*****domai*****up.co/bins/int/kr3.int?fxp=1731d8de974******c7110be5fa7bdbb*****fa9db0113e******c13f4a810*****9c860” |

|

获取大量加密数据,通过底层磁盘读写,在目录“%APPDATA%\4 hold\”下生成文件“Test Plan Byte.exe”,“Test Plan Byte.exe”在自身目录下生成无后缀名文件“0”,文件内容如下:

| |

| |鎣韰磼疸¬?匰yT_XS6括笜<_8_括笜<_8_/份伆イ__x炼3~墢俁__畝鹟?屬_q&亨?*蔍擖IZ8?媞_湕菗藃_灷ǜ?_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_/份伆イ_媡_"宩?珱觨^;?q??橸箯榑濬?<筹M?鳿薞BF?m?括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_括笜<_8_ |

|

“Test Plan Byte.exe”建立计划任务文件“A43B22F29184DB2A.job”至系统目录“%SystemRoot%\ Tasks”,任务内容为每小时运行一次“Test Plan Byte.exe”。

用户在浏览网页时,会不断弹出广告窗口,使病毒制造者牟利。