捕获时间

2009-1-17

病毒摘要

该样本是使用“VC ”编写的盗号木马,由微点主动防御软件自动捕获,采用“Upack”加壳方式试图躲避特征码扫描,加壳后长度为“16,184 字节”,图标为“ ”,病毒扩展名为“exe”,主要通过“网页木马”、“文件捆绑”的方式传播,病毒主要目的为下载大量病毒程序至用户主机并盗取网络游戏“机战”的“用户名”、“密码”。

”,病毒扩展名为“exe”,主要通过“网页木马”、“文件捆绑”的方式传播,病毒主要目的为下载大量病毒程序至用户主机并盗取网络游戏“机战”的“用户名”、“密码”。

感染对象

Windows 2000/Windows XP/Windows 2003

传播途径

网页木马、文件捆绑

防范措施

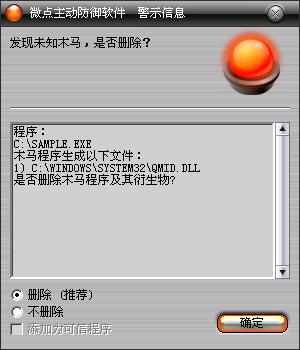

已安装使用微点主动防御软件的用户,无须任何设置,微点主动防御将自动保护您的系统免受该病毒的入侵和破坏。无论您是否已经升级到最新版本,微点主动防御都能够有效清除该病毒。如果您没有将微点主动防御软件升级到最新版,微点主动防御软件在发现该病毒后将报警提示您发现“未知木马”,请直接选择删除处理(如图1);

图1 微点主动防御软件自动捕获未知病毒(未升级)

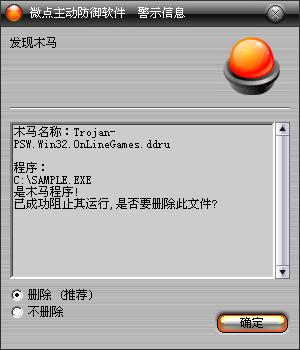

如果您已经将微点主动防御软件升级到最新版本,微点将报警提示您发现"Trojan-PSW.Win32.OnLineGames.ddru”,请直接选择删除(如图2)。

图2 微点主动防御软件升级后截获已知病毒

对于未使用微点主动防御软件的用户,微点反病毒专家建议:

1、不要在不明站点下载非官方版本的软件进行安装,避免病毒通过捆绑的方式进入您的系统。

2、尽快将您的杀毒软件特征库升级到最新版本进行查杀,并开启防火墙拦截网络异常访问,如依然有异常情况请注意及时与专业的安全软件厂商联系获取技术支持。

3、开启windows自动更新,及时打好漏洞补丁。

病毒分析

该样本程序被执行后,将不断尝试删除“%SystemRoot%\System32\lpk.dll”,释放其动态库文件“qmid.dll”至系统文件夹“%SystemRoot%\system32\”, 提升自身权限至“SeDebugPrivilege”,加载系统文件夹“%SystemRoot%\system32\drivers”内驱动文件“ws2ifsl.sys”,随后尝试删除以下注册表项:

| |

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WinSock2\Parameters\Protocol_Catalog9\Catalog_Entries\000000000001

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WinSock2\Parameters\Protocol_Catalog9\Catalog_Entries\000000000002

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WinSock2\Parameters\Protocol_Catalog9\Catalog_Entries\000000000003

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WinSock2\Parameters\Protocol_Catalog9\Catalog_Entries\000000000004

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WinSock2\Parameters\Protocol_Catalog9\Catalog_Entries\000000000005

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WinSock2\Parameters\Protocol_Catalog9\Catalog_Entries\000000000006

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WinSock2\Parameters\Protocol_Catalog9\Catalog_Entries\000000000007

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WinSock2\Parameters\Protocol_Catalog9\Catalog_Entries\000000000008

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WinSock2\Parameters\Protocol_Catalog9\Catalog_Entries\000000000009

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WinSock2\Parameters\Protocol_Catalog9\Catalog_Entries\000000000010

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WinSock2\Parameters\Protocol_Catalog9\Catalog_Entries\000000000011 |

|

并新建注册表项:

| |

键:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WinSock2\Parameters\Protocol_Catalog9\Catalog_Entries\000000000012

值:“PackedCatalogItem”

数据:“C:\WINDOWS\system32\qmid.dll” |

|

利用LSP劫持浏览器,加载qmid.dll,达到启动目的。

释放其动态库文件“sm29help.dll” 至系统文件夹“%SystemRoot%\system32\”, 文件名内数字为二位随机数,尝试不断删除“%SystemRoot%\System32\ntdll.dll” ,申请内存空间将代码写入“explorer.exe”,启动一线程为病毒服务,“explorer.exe”将尝试不断删除“%SystemRoot%\System32\lpk.dll”与“%SystemRoot%\System32\ntdll.dll”,安装全局钩子,类型为:“WH_CBT”、“WH_MOUSE”、“WH_KEYBOARD”,遍历进程“AutoP.exe”,发现后尝试关闭,迫使用户再次输入用户名密码,成功获取用户名密码后,将发送至黑客指定网址。

同时,“explorer.exe”将访问网络地址:“http://ye.e5**b6.com”,下载文本文件“x9.txt”,文件内容如下:

| |

[oo]

et=2009011601

e1=http://b2c.6***0f.com/bt/up01.exe

e2=http://b2c.6***0f.com/bt/up02.exe

e3=http://b2c.6***0f.com/bt/up03.exe

e4=http://b2c.6***0f.com/bt/up04.exe

e5=http://b2c.6***0f.com/bt/up05.exe

e6=http://b2c.6***0f.com/bt/up06.exe

e7=http://b2c.6***0f.com/bt/up07.exe

e8=http://b2c.6***0f.com/bt/up08.exe

e9=http://b2c.6***0f.com/bt/up09.exe

e10=http://b2c.6***0f.com/bt/up10.exe

e11=http://b2c.6***0f.com/bt/up11.exe

e12=http://b2c.6***0f.com/bt/up12.exe

e13=http://b2c.6***0f.com/bt/up13.exe

e14=http://b2c.6***0f.com/bt/up14.exe

e15=http://b2c.6***0f.com/bt/up15.exe

e16=http://b2c.6***0f.com/bt/up16.exe

e17=http://b2c.6***0f.com/bt/up17.exe

e18=http://b2c.6***0f.com/bt/up18.exe

e19=http://b2c.6***0f.com/bt/up19.exe

e20=http://b2c.6***0f.com/bt/up20.exe |

|

还将访问网址:“http://s1.e5***6.com/yahoo.asp”, 按照格式“n=&mac=&t=&i=”进行感染统计,其中包含了“感染日期”、“MAC地址”、“病毒版本”等信息。