捕获时间

2009-4-5

病毒摘要

该样本是使用“DELPHI”编写的盗号木马,由微点主动防御软件自动捕获,采用“FSG”加壳方式,企图躲避特征码扫描,加壳后长度为“38,524 字节”,图标为“ ”,病毒扩展名为“exe”,主要通过“文件捆绑”、“下载器下载”、“移动存储介质”等方式传播,病毒主要目的为盗取QQ帐号密码。 ”,病毒扩展名为“exe”,主要通过“文件捆绑”、“下载器下载”、“移动存储介质”等方式传播,病毒主要目的为盗取QQ帐号密码。

用户中毒后,会出现QQ无故关闭、输入用户名、密码时QQ运行缓慢的现象,安全软件不能使用,本地时间被修改,安全网站无法访问等,最终将导致虚拟财产被黑客盗取。

感染对象

Windows 2000/Windows XP/Windows 2003

传播途径

文件捆绑、下载器下载、网页木马

防范措施

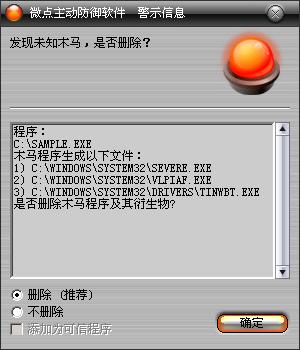

已安装使用微点主动防御软件的用户,无须任何设置,微点主动防御将自动保护您的系统免受该病毒的入侵和破坏。无论您是否已经升级到最新版本,微点主动防御都能够有效清除该病毒。如果您没有将微点主动防御软件升级到最新版,微点主动防御软件在发现该病毒后将报警提示您发现“未知木马”,请直接选择删除处理(如图1);

图1 微点主动防御软件自动捕获未知病毒(未升级)

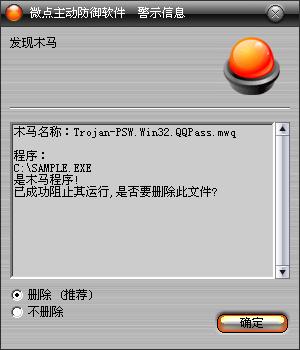

如果您已经将微点主动防御软件升级到最新版本,微点将报警提示您发现"Trojan-PSW.Win32.QQPass.mwq”,请直接选择删除(如图2)。

图2 微点主动防御软件升级后截获已知病毒

对于未使用微点主动防御软件的用户,微点反病毒专家建议:

1、不要在不明站点下载非官方版本的软件进行安装,避免病毒通过捆绑的方式进入您的系统。

2、尽快将您的杀毒软件特征库升级到最新版本进行查杀,并开启防火墙拦截网络异常访问,如依然有异常情况请注意及时与专业的安全软件厂商联系获取技术支持。

3、开启windows自动更新,及时打好漏洞补丁。

未安装微点主动防御软件的手动解决办法:

1、手动删除以下文件:

%SystemRoot%\system32\severe.exe

%SystemRoot%\system32\VLPIAF.EXE

%SystemRoot%\system32\drivers\VLPIAF.EXE

%SystemRoot%\system32\drivers\conime.exe

%SystemRoot%\system32\VLPIAF.dll

%SystemRoot%\system32\verclsid.dat

X:\AutoRun.inf

X:\OSO.exe (X为任意盘符)

2、手动删除以下注册表值:

键:HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run\

值:””

数据:%SystemRoot%\system32\severe.exe

键:HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\(所有映像劫持)

3、手动修改以下注册表:

键HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\

值:shell

数据:Explorer.exe

键:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\

Advanced\Folder\Hidden\SHOWALL\

值:CheckedValue

数据:1

键:HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\

值:NoDriveTypeAutoRun

数据:ff

变量声明:

%SystemDriver% 系统所在分区,通常为“C:\”

%SystemRoot% WINDODWS所在目录,通常为“C:\Windows”

%Documents and Settings% 用户文档目录,通常为“C:\Documents and Settings”

%Temp% 临时文件夹,通常为“C:\Documents and Settings\当前用户名称\Local Settings\Temp”

%ProgramFiles% 系统程序默认安装目录,通常为:“C:\ProgramFiles”

病毒分析

(1)遍历除C盘以外其他磁盘,如果根目录有OSO.exe,打开盘符,让程序运行,如果没有,在每个磁盘创建AutoRun.inf和OSO.exe

(2)复制自身到以下地址,并且运行

%SystemRoot%\system32\severe.exe

%SystemRoot%\system32\VLPIAF.EXE

%SystemRoot%\system32\drivers\VLPIAF.EXE

%SystemRoot%\system32\drivers\conime.exe

(3)生成批处理文件,修改本地时间为2004-1-22

(4)停止以下服务

srservice

KVWSC

KVSrvXP

kavsvc"

RsRavMon

RsCCenter

RsRavMon

(5)卸载瑞星,遍历进程结束以下进程,

sc.exe

cmd.exe

net.exe

sc1.exe

net1.exe

PFW.exe

Kav.exe

KVOL.exe

KVFW.exe

adam.exe

qqav.exe

qqkav.exe

TBMon.exe

kav32.exe

kvwsc.exe

CCAPP.exe

KRegEx.exe

kavsvc.exe

VPTray.exe

RAVMON.exe

EGHOST.exe

KavPFW.exe

SHSTAT.exe

RavTask.exe

TrojDie.kxp

Iparmor.exe

MAILMON.exe

MCAGENT.exe

KAVPLUS.exe

RavMonD.exe

Rtvscan.exe

Nvsvc32.exe

KVMonXP.exe

Kvsrvxp.exe

CCenter.exe

KpopMon.exe

RfwMain.exe

KWATCHUI.exe

MCVSESCN.exe

MSKAGENT.exe

kvolself.exe

KVCenter.kxp

kavstart.exe

RAVTIMER.exe

RRfwMain.exe

FireTray.exe

UpdaterUI.exe

KVSrvXp_1.exe

RavService.exe

(6)关闭QQ.exe进程,创建注册表启动项,创建映像劫持,不能显示隐藏文件等

(7)释放动态库文件,并加载,设置钩子,获取QQ帐号密码信息,并发送到指定网站

(8)复制%SystemRoot%\system32\VLPIAF.EXE为%SystemRoot%\system32\verclsid.dat,下载,并读取指定网址,生成网页文件,并且运行网页文件

(9)开启自动播放功能,结束进程SVCHOXT.EXE和NTdhcp.exe进程,修改HOSTS文件,阻止访问安全相关网站

(10)删除病毒使用过的临时文件

病毒创建文件:

%SystemRoot%\system32\severe.exe

%SystemRoot%\system32\VLPIAF.EXE

%SystemRoot%\system32\drivers\VLPIAF.EXE

%SystemRoot%\system32\drivers\conime.exe

%SystemRoot%\system32\verclsid.dat

%SystemRoot%\system32\VLPIAF.dll

%SystemRoot%\system32\@#$#.htm

%SystemRoot%\system32\dqhx1.txt

%SystemRoot%\system32\dqhx2.txt

%SystemRoot%\system32\dqhx3.txt

X:\AutoRun.inf

X:\OSO.exe (X为任意盘符)

病毒修改文件:

%SystemRoot%\system32\drivers\etc\hosts

病毒删除文件:

%SystemRoot%\system32\kakatool.dll

%SystemRoot%\system32\dqhx1.txt

%SystemRoot%\system32\dqhx2.txt

%SystemRoot%\system32\dqhx3.txt

%SystemRoot%\system32\@#$#.htm

%SystemRoot%\system32\glqq

病毒创建注册表:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run\

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\

病毒修改注册表:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\shell

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\

Advanced\Folder\Hidden\SHOWALL\CheckedValue

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\

Explorer\NoDriveTypeAutoRun

病毒创建进程:

severe.exe

conime.exe

病毒访问网络:

http://www.**.cn/ip.php

http://www.cd*21.net

http://www.cd*21.net/30w.txt |