捕获时间

2009-4-15

病毒症状

该样本是使用“Delphi编写的网络蠕虫,由微点主动防御软件自动捕获,采用“Upack”加壳方式,企图躲避特征码扫描,加壳后长度为“51,688 字节”,图标为“

”,病毒扩展名为“exe”,主要通过“文件捆绑”、“下载器下载”、“移动存储介质”等方式传播,病毒主要目的为下载大量木马并运行。

”,病毒扩展名为“exe”,主要通过“文件捆绑”、“下载器下载”、“移动存储介质”等方式传播,病毒主要目的为下载大量木马并运行。

用户中毒后,会出现安全软件无故关闭,网络运行缓慢,安全模式无法进入,windows系统无故报错等现象。

感染对象

Windows 2000/Windows XP/Windows 2003

传播途径

网页木马、文件捆绑、下载器下载

防范措施

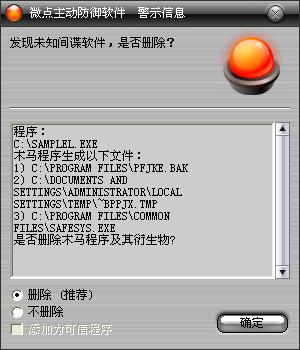

已安装使用微点主动防御软件的用户,无须任何设置,微点主动防御将自动保护您的系统免受该病毒的入侵和破坏。无论您是否已经升级到最新版本,微点主动防御都能够有效清除该病毒。如果您没有将微点主动防御软件升级到最新版,微点主动防御软件在发现该病毒后将报警提示您发现“未知间谍软件”,请直接选择删除处理(如图1);

图1 微点主动防御软件自动捕获未知病毒(未升级)

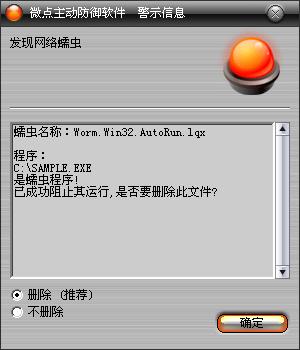

如果您已经将微点主动防御软件升级到最新版本,微点将报警提示您发现"Worm.Win32.AutoRun.lqx”,请直接选择删除(如图2)。

图2 微点主动防御软件升级后截获已知病毒

对于未使用微点主动防御软件的用户,微点反病毒专家建议:

1、不要在不明站点下载非官方版本的软件进行安装,避免病毒通过捆绑的方式进入您的系统。

2、尽快将您的杀毒软件特征库升级到最新版本进行查杀,并开启防火墙拦截网络异常访问,如依然有异常情况请注意及时与专业的安全软件厂商联系获取技术支持。

3、开启windows自动更新,及时打好漏洞补丁。

未安装微点主动防御软件的手动解决办法:

1、手动删除以下文件:

%ProgramFiles%\Common Files\SafeSys.exe

%temp%\SafeSys(1).exe

%Temp%\SafeSys.txt

%ProgramFiles%\jnbim.bak

X:\SafeSys.exe

X:\AutoRun.inf (X:为任意盘符)

2、手动删除以下注册表值:

键:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\

键:HKEY_LOCAL_MACHINE\ SOFTWARE\Microsoft\Windows\CurrentVersion\Run\SafeSys

键:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SafeSysDrv

键:HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System\DisableTaskMgr

键:HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System\DisableWindowsUpdateAccess 3、手动修改以下注册表:

键:HKEY_LOCAL_MACHINE\SOFTWARE\360Safe\safemon

值:MonAccess

数据:1

键:HKEY_LOCAL_MACHINE\SOFTWARE\360Safe\safemon

值:SiteAccess

数据:1

键:HKEY_LOCAL_MACHINE\SOFTWARE\360Safe\safemon

值:ExecAccess

数据:1

键:HKEY_LOCAL_MACHINE\SOFTWARE\360Safe\safemon

值:ARPAccess

数据:1

键:HKEY_LOCAL_MACHINE\SOFTWARE\360Safe\safemon

值:weeken

数据:1

键:HKEY_LOCAL_MACHINE\SOFTWARE\360Safe\safemon

值:IEProtAccess

数据:1

键:HKEY_LOCAL_MACHINE\SOFTWARE\360Safe\safemon

值:LeakShowed

数据:1

键:HKEY_LOCAL_MACHINE\SOFTWARE\360Safe\safemon

值:UDiskAccess

数据:1

键:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL

值:SHOWALL

数据:1

4.用相同版本替换%SystemRoot%\system32\spoolsv.exe和%SystemRoot%\system32\dllcache\spoolsv.exe

变量声明:

%SystemDriver% 系统所在分区,通常为“C:\”

%SystemRoot% WINDODWS所在目录,通常为“C:\Windows”

%Documents and Settings% 用户文档目录,通常为“C:\Documents and Settings”

%Temp% 临时文件夹,通常为“C:\Documents and Settings\当前用户名称\Local Settings\Temp”

%ProgramFiles% 系统程序默认安装目录,通常为:“C:\ProgramFiles”

病毒分析

(1)判断参数是不是-Clear ,判断当前路径是不是%ProgramFiles%\Common Files\SafeSys.exe,如果不是,执行%ProgramFiles%\Common Files\SafeSys.exe –Clear,然后创建互斥"vip1.0,kuaigeiwoxiaoshi!"结束进程

(2)检测自身路径是不是在根目录,然后创建%SYSTEMDRIVER%\AutoRun.inf,如果创建成功,打开C盘,发送消息,关闭窗口,如果窗口关闭失败,查找杀毒软件等弹出窗口,并关闭

(3)检查自身是不是%ProgramFiles%\Internet Explorer\IEXPLORE.EXE,如果是,打开指定网址,然后判断该网址对应文件,是否是PE文件,如果是PE文件,保存为%temp%\SafeSys(1).exe,然后运行文件,不是PE文件,保存为%Temp%\SafeSys.txt,读取下载列表进行下载

(4)判断自身是不是%SystemRoot%\system32\svchost.exe,删除安全模式,结束杀软进程,设置360相关注册表,修改启动项目,删除修改注册表时,用到的文件,打开 "vip1.0,kuaigeiwoxiaoshi!"如果打开成功,创建%Temp%\~hkfbl.bat删除%ProgramFiles%\Common Files\SafeSys.exe等一系列卸载操作

(5)判断自身路径是不是 %ProgramFiles%\Common Files\SafeSys.exe,结束进程,创建映像劫持,遍历盘符写AutoRun.inf

(6)判断自身是不是%SystemRoot%\system32\spoolsv.exe,启动保护服务

(7)判断参数是不是“-SafeSys”,不是创建“SAMPLE.exe –SafeSys”进程,并创建互斥"-SafeSys"

(8)创建%ProgramFiles%\jnbim.bak,然后加载,释放驱动文件%SystemRoot%\Fonts\aruql.fon,创建服务aruql,启动驱动,然后删除,驱动主要功能是起保护病毒文件功能。

(9)查找窗口,关闭常见安全软件,调试工具等,修改注册表,关闭进程,遍历磁盘写AutoRun.inf

(10)停止Spooler服务,去掉%SystemRoot%\system32\spoolsv.exe的文件保护,释放驱动Temp\~cifsw.tmp,创建"SafeSysDrv"服务启动Temp\~cifsw.tmp",修改%SystemRoot%\system32\spoolsv.exe

(11)查找内网共享等,进行内网传播,发送统计信息到指定网站

(12)复制自身到%ProgramFiles%\Common Files\SafeSys.exe,并以SafeSys参数运行,病毒检查是否以"-Service"参数运行,然后以"-Service"参数运行,

(13)复制%SystemRoot%\system32\spoolsv.exe到%SystemRoot%\system32\dllcache\spoolsv.exe,检查Spooler服务关联文件,启动Spooler服务,启动两个SVCHOST进程,并把病毒代码写入,检查注册表启动项目和病毒是否存在,然后退出

(14)生成删除自身%Temp%\~brlhb.bat删除自身,

病毒创建文件:

%ProgramFiles%\Common Files\SafeSys.exe

%temp%\SafeSys(1).exe

%Temp%\SafeSys.txt

%ProgramFiles%\jnbim.bak

%SystemRoot%\Fonts\aruql.fon

%Temp%\~hkfbl.bat

%Temp%\~brlhb.bat

X:\SafeSys.exe

X:\AutoRun.inf (X:为任意盘符)

病毒修改文件:

%SystemRoot%\system32\spoolsv.exe

%SystemRoot%\system32\dllcache\spoolsv.exe

病毒删除文件:

%Temp%\~hkfbl.bat

%Temp%\~brlhb.bat

%SystemRoot%\Fonts\aruql.fon

X:\SafeSys.exe

X:\AutoRun.inf (X:为任意盘符)

病毒创建注册表:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\

HKEY_LOCAL_MACHINE\ SOFTWARE\Microsoft\Windows\CurrentVersion\Run\SafeSys

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SafeSysDrv

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\aruql

HKEY_CURRENT_USER\Software\alppvw

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System\DisableTaskMgr

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System\DisableWindowsUpdateAccess

病毒修改注册表:

HKEY_LOCAL_MACHINE\SOFTWARE\360Safe\safemon\MonAccess

HKEY_LOCAL_MACHINE\SOFTWARE\360Safe\safemon\SiteAccess

HKEY_LOCAL_MACHINE\SOFTWARE\360Safe\safemon\ExecAccess

HKEY_LOCAL_MACHINE\SOFTWARE\360Safe\safemon\ARPAccess

HKEY_LOCAL_MACHINE\SOFTWARE\360Safe\safemon\weeken

HKEY_LOCAL_MACHINE\SOFTWARE\360Safe\safemon\IEProtAccess

HKEY_LOCAL_MACHINE\SOFTWARE\360Safe\safemon\LeakShowed HKEY_LOCAL_MACHINE\SOFTWARE\360Safe\safemon\UDiskAccessHKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Spooler\ImagePath HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL

病毒删除注册表:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\SafeBoot\Minimal\{4D36E967-E325-11CE-BFC1-08002BE10318} HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\SafeBoot\Network\{4D36E967-E325-11CE-BFC1-08002BE10318}

HKEY_CURRENT_USER\Software\alppvw

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\aruql

病毒创建进程:

svchost.exe(两个)

病毒访问网络:

http://count.key5188.com/count/get.asp

http://c.8yeye.com/count.txt