网络蠕虫

Net-Worm.Win32.Small.n

捕获时间

2009-8-24

危害等级

高

病毒症状

该样本是使用“VC”编写的蠕虫病毒,由微点主动防御软件自动捕获,长度为“20,480 字节”,图标为“

”,病毒扩展名为“exe”,主要通过“文件捆绑”、“下载器下载”、“网页挂马”、“移动存储介质”等方式传播,病毒主要目的为下载安装木马程序。

”,病毒扩展名为“exe”,主要通过“文件捆绑”、“下载器下载”、“网页挂马”、“移动存储介质”等方式传播,病毒主要目的为下载安装木马程序。

用户中毒后,会出现无法正常打开杀毒软件窗口、系统运行缓慢、网络速度降低、摄像头无故被启用、系统无故关机、重要信息外泄、浏览网页时总是被指定到同一个网址、出现大量未知进程等现象。

感染对象

Windows 2000/Windows XP/Windows 2003

传播途径

网页木马、文件捆绑、下载器下载

防范措施

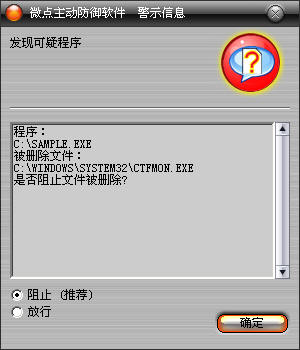

已安装使用微点主动防御软件的用户,无须任何设置,微点主动防御将自动保护您的系统免受该病毒的入侵和破坏。无论您是否已经升级到最新版本,微点主动防御都能够有效清除该病毒。如果您没有将微点主动防御软件升级到最新版,微点主动防御软件在发现该病毒后将报警提示您发现“可疑程序”,请直接选择删除处理(如图1);

图1 微点主动防御软件自动捕获未知病毒(未升级)

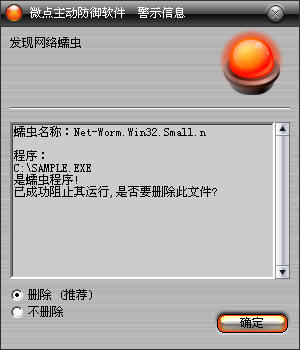

如果您已经将微点主动防御软件升级到最新版本,微点将报警提示您发现"Net-Worm.Win32.Small.n”,请直接选择删除(如图2)。

图2 微点主动防御软件升级后截获已知病毒

未安装微点主动防御软件的手动解决办法:

1、手动恢复以下文件:

拷贝相同版本文件到: %SystemRoot%\system32\ctfmon.exe

2、手动删除以下文件:

%SystemRoot%\system32\wins\svchost.exe

X:\delrunme.bat (X为病毒主程序目录)

%SystemRoot%\system32\dllcache\ctfmon.exe

%SystemRoot%\system32\Arp.com

%SystemRoot%\Tasks\绿化.bat

%TEMP%\HhGaxAI9th.pif

3、手动恢复以下注册表值:

恢复安全模式:

键:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\AFD

值:[默认]

数据: Service

键: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\AppMgmt

值:[默认]

数据:Service

变量声明:

%SystemDriver% 系统所在分区,通常为“C:\”

%SystemRoot% WINDODWS所在目录,通常为“C:\Windows”

%Documents and Settings% 用户文档目录,通常为“C:\Documents and Settings”

%Temp% 临时文件夹,通常为“C:\Documents and Settings\当前用户名称\Local Settings\Temp”

%ProgramFiles% 系统程序默认安装目录,通常为:“C:\ProgramFiles”

病毒分析

(1)创建互斥体,防止多次运行。

(2)创建线程,获得当前进程快照,查找并终止进程ctfmon.exe。

(3)将%SystemRoot%\system32\ctfmon.exe复制到%SystemRoot%\system32\wins\svchost.exe,执

行%SystemRoot%\system32\wins\svchost.exe,完成后,删除文件%SystemRoot%\system32\ctfmon.exe。

(4)在病毒主程序同目录下创建名为delrunme.bat的批处理并执行,将病毒自身重命名复制到%SystemRoot%\system32\ctfmon.exe

和%SystemRoot%\system32\dllcache\ctfmon.exe, 完成后,删除自身并执行%SystemRoot%\system32\ctfmon.exe。

(5)创建线程,检查当前窗口文本,一旦找到与反病毒相关的关键字,通过消息循环,不断发送退出消息将窗口关闭,终止目标进程,

使用户无法正常使用杀毒软件。

(6)创建线程,遍历所有磁盘文件,查找后缀名为:html、HTML、htm、HTM、asp、aspx、php、jsp的文件,如果找到,插入一段恶意

代码到目标文件,使用户打开目标文件后自动访问黑客指定网址,并且删除所有后缀名为GHO的文件,使用户丢失系统备份数据。

(7)创建线程,访问黑客指定网址,下载病毒重命名后复制到%SystemRoot%\system32\Arp.com执行。

(8) 创建线程,获得被感染机器主机名和IP段,通过执行%SystemRoot%\system32\Arp.com往IP段内其它主机80端口发送恶意代码数据,

使目标主机用户访问网页时被嵌入恶意代码,强迫用户访问黑客指定网址。

(9)创建线程,利用自定义的弱口令列表猜解被感染主机IP段内其它主机的管理员密码,一旦猜解成功,病毒将自身重命名为

hackshen.exe复制到目标主机的各个共享文件夹下并执行,达到网络传播目的。

(10)创建线程,将病毒自身复制到%SystemRoot%\Tasks\绿化.bat,添加到任务计划,每隔一段时间便执行病毒。

(11)创建线程,搜索WinRAR的安装目录,如果找到,遍历磁盘所有格式为RAR、Zip、tgz、cab、tar的压缩文件,通过调用Rar.exe程序将目标压缩包解压,将病毒程序“绿化.bat”复制到解压出的文件夹,之后再压缩回去,完成将病毒添加到压缩包的功能。

(12)创建线程,从病毒作者指定网址下载一个木马服务端程序到本地的%TEMP%\HhGaxAI9th.pif(文件名随机生成),并执行,使被感主

机伦为傀儡机器,任由黑客控制。

(13)删除注册表相关键值,使用户无法进入安全模式。

病毒创建文件:

%SystemRoot%\system32\wins\svchost.exe

X:\delrunme.bat (X为病毒主程序目录)

%SystemRoot%\system32\ctfmon.exe

%SystemRoot%\system32\dllcache\ctfmon.exe

%SystemRoot%\system32\Arp.com

%SystemRoot%\Tasks\绿化.bat

%TEMP%\HhGaxAI9th.pif

病毒删除文件:

%SystemRoot%\system32\ctfmon.exe

病毒删除注册表:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\AFD

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\AppMgmt

病毒访问网络:

http://www.hack***j.cn/muma.htm

http://www.hack**j.cn/wincap.exe

http://www.hack**j.cn/arp.exe

http://www.hack***j.cn/server.exe