蠕虫程序

Worm.Win32.Bototer.cr

捕获时间

2010-5-26

危害等级

中

病毒症状

该样本是使用“VC ”编写的木马下载器,由微点主动防御软件自动捕获,长度为“1,489,408”字节,图标为“

”,病毒扩展名为“exe”,主要通过“移动存储介质”、“文件捆绑”、“下载器下载”、“网页挂马”等方式传播,病毒主要目的是下载病毒并运行。

”,病毒扩展名为“exe”,主要通过“移动存储介质”、“文件捆绑”、“下载器下载”、“网页挂马”等方式传播,病毒主要目的是下载病毒并运行。

用户中毒后,会出现系统运行缓慢、网络速度降低、系统无故报错,出现大量未知进程、杀毒软件无法启动,无法进入安全模式等现象。

感染对象

Windows 2000/Windows XP/Windows 2003/Windows Vista/ Windows 7

传播途径

移动存储介质、网页木马、文件捆绑、下载器下载

防范措施

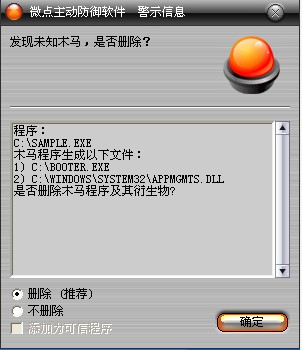

已安装使用微点主动防御软件的用户,无须任何设置,微点主动防御将自动保护您的系统免受该病毒的入侵和破坏。无论您是否已经升级到最新版本,微点主动防御都能够有效清除该病毒。如果您没有将微点主动防御软件升级到最新版,微点主动防御软件在发现该病毒后将报警提示您发现“未知木马”,请直接选择删除处理(如图1);

图1 微点主动防御软件自动捕获未知病毒(未升级)

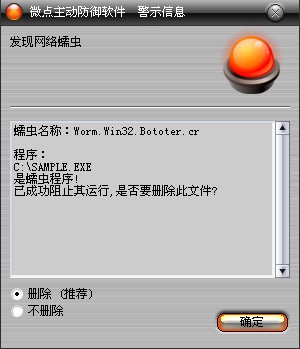

如果您已经将微点主动防御软件升级到最新版本,微点将报警提示您发现木马"Worm.Win32.Bototer.cr”,请直接选择删除(如图2)。

图2 微点主动防御软件升级后截获已知病毒

未安装微点主动防御软件的手动解决办法:

1.用正常系统文件替换以下文件:

%SystemRoot%\system32\appmgmts.dll

%SystemRoot%\system32\drivers\etc\hosts

2.用正常的注表值导入到以下位置:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\SafeBoot

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Network

变量声明:

%SystemDriver% 系统所在分区,通常为“C:\”

%SystemRoot% WINDODWS所在目录,通常为“C:\Windows”

%Documents and Settings% 用户文档目录,通常为“C:\Documents and Settings”

%Temp% 临时文件夹,通常为“C:\Documents and Settings\当前用户名称\Local Settings\Temp”

%ProgramFiles% 系统程序默认安装目录,通常为:“C:\ProgramFiles”

病毒分析:

(1)该样本原程序为计算器程序,用户点击运行后释放捆绑的病毒文件到%SystemRoot%\booter.exe,并后台运行该程序。

(2)booter.exe运行后检测自身信息是否完整,并创建%SystemRoot%\DelInfo.bin记录自身信息,试图打开管道执行命令。加载sfc_os.dll以去除Windows文件保护。将自身数据全部写入%SystemRoot%\system32\appmgmts.dll中,替换该服务。成功后,退出主进程。

(3)替换后的appmgmts.dll加载运行后,读取delinfo.bin中的信息,删除病毒源文件并删除Delinfo.bin。遍历系统进程,如果发现kav.exe或bdagent.exe则运行相关代码试图躲避杀毒软件查杀。并始终检自身运行状态,监视安全软件运行状态,解密出自身数据。释放驱动程序%Temp%\Forter.sys 并创建名为“Forter”的服务加载驱动程序,与驱动交互,计算内核态函数地址,计算SSDT地址并恢复SSDT,将自身启动信息发送给驱动创建注册表启动,创建注册表劫持大量安全软件。遍历进程,查找大量杀毒软件进程,如果找到则传入驱动,关闭安全软件进程。执行成功后删除驱动文件以及键值。

(4)创建线程,检测网络连接,向指定网站提交信息,并下载大量病毒木马到本地运行,创建管道“\\.\pipe\96DBA249-E88E-4c47-98DC-E18E6E3E3E5A”,听取命令。

(5)删除安全模式相关注册表键值,破坏安全模式。

(6)清除Host,创建线程,搜索并感染文件rar,htm,html,asp,aspx,exe格式文件。

(7)查找本地磁盘,感染移动介质,在移动介质根目录下创建autorun.inf以及recycle.{645FF040-5081-101B-9F08-00AA002F954E}\Setup.exe

病毒创建文件:

%SystemRoot%\DelInfo.bin

%SystemRoot%\booter.exe

%SystemRoot%\system32\appmgmts.dll

X:\autorun.inf (X为被感染盘符)

X:\recycle.{645FF040-5081-101B-9F08-00AA002F954E}\Setup.exe

病毒删除文件:

%SystemRoot%\DelInfo.bin

%SystemRoot%\booter.exe

病毒修改文件:

%SystemRoot%\system32\appmgmts.dll

%SystemRoot%\system32\drivers\etc\hosts

病毒删除注册表:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\SafeBoot

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Network

病毒访问网络:

www.3-0B6F-415D-B5C7-832F0.com